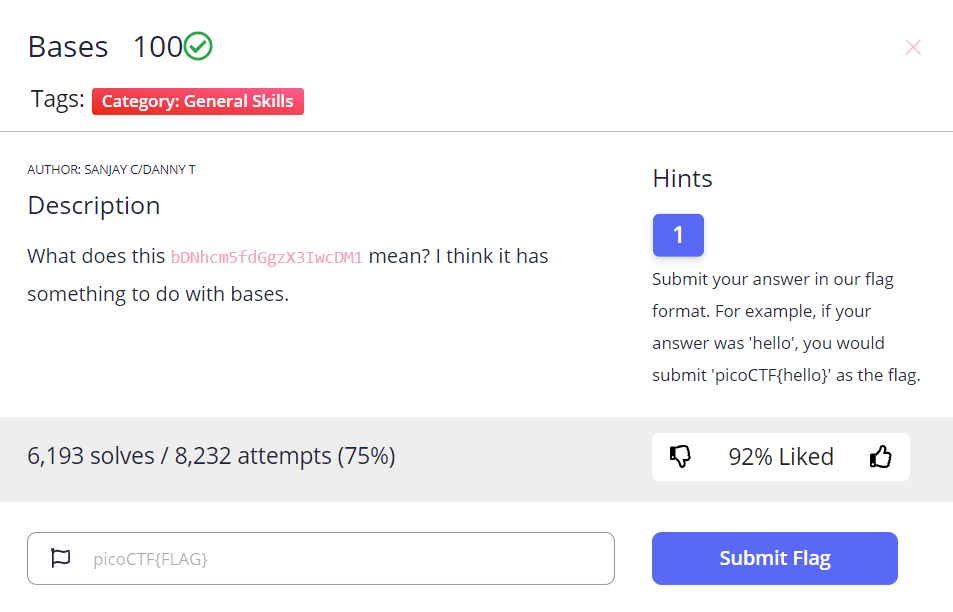

[picoCTF][Reverse Engineering]asm1 문제 풀이

문제 풀이 문제에서 스택에 0x6fa 값을 넣었다. : cmp DWORD PTR [ebp+0x8],0x3a2 스택의 첫 번째 값인 0x6fa와 0x3a2를 비교 : jg 0x512 jg(Jump if greater) : 왼쪽 값이 크면 점프 -> 비교 결과 왼쪽 값이 더 크므로 37번째 줄로 이동 :cmp DWORD PTR [ebp+0x8],0x6fa 스택의 첫 번째 값인 0x6fa와 0x6fa를 비교 : jne 0x523 jne(Jump if not equal) : 두 값이 다르면 점프 -> 비교 결과 두 값이 같으므로 아랫줄로 이동 : mov eax,DWORD PTR [ebp+0x8] 스택의 첫 번째 값인 0x6fa를 eax에 복사 : sub eax,0x12 eax에서 0x12를 뺀 값을 eax에 저..