호크아이 악성코드

HawkEye

주로 스팸 메일을 통해 유포되는 정보 탈취형 악성코드

주로 키로깅이나 사용자의 데이터를 훔치는 기능

2018년 이후 변종 호크아이 멀웨어가 출현하기 시작

해당 악성코드에는 난독화가 심하게 되어 있어 분석가의 분석을 방해하거나 백신에서도 검사되지 않음.

코드 인젝션을 통하여 Nirsoft 소프트웨어로 사용자의 비밀번호를 탈취하는 주 기능을 포함

호크아이의 정보 탈취 대상을 보면 기본적인 시스템 정보 외에도 웹브라우저, 이메일 클라이언트 등에 대한 계정 정보들이 있다. 참고로 호크아이 정보 탈취 대상은 대부분 과거 버전의 응용 프로그램들이며, 최신 버전의 프로그램에서는 정상적으로 동작하지 않을 수 있다. 이 외에도 호크아이에는 키로깅, 클립보드 로깅 및 스크린샷 캡처를 탈취하는 기능들이 있다.

호크아이는 내부에 닐소프트(Nirsoft)사의 웹브라우저패스뷰와 매일패스뷰 프로그램을 포함하고 있다. 이 프로그램들은 각각 웹 브라우저에 저장되어 있는 계정 정보와 이메일 클라이언트에 저장되어 있는 계정 정보를 추출해 보여주는 툴이다.

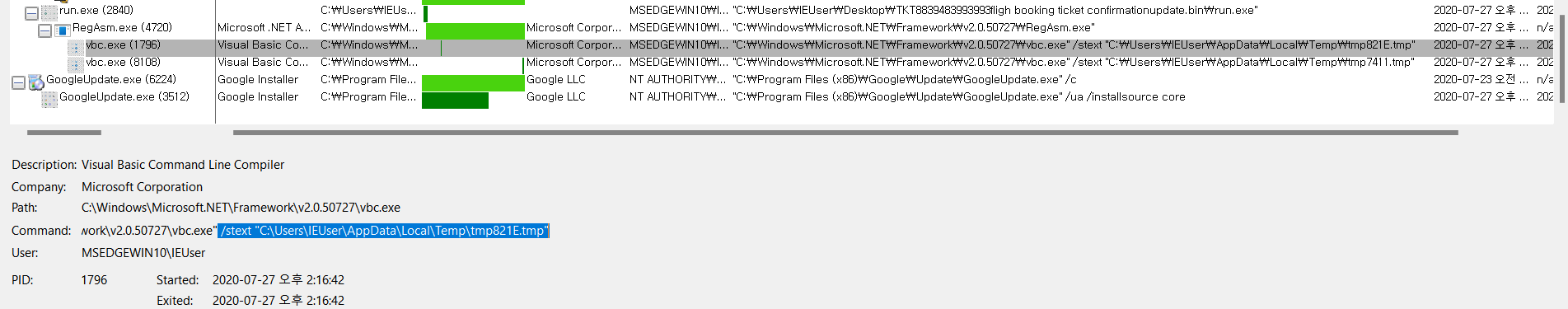

닐소프트의 계정 정보 추출 툴들은 과거 "/stext" 커맨드라인 옵션을 제공하였다. WebBrowerPassVie를 더블 클릭으로 실행시키면 GUI 화면을 보여준다. 하지만, "/stext" 옵션과 함께 복구된 비밀번호를 저장할 텍스트 파일의 경로를 부여하면 사용자가 인지하지 않은 채로, 즉 GUI 화면 없이 툴을 사용할 수 있다. 호크아이는 이를 악용하여 직접 계정 정보 탈취 루틴을 구현하지 않고 기존 존재하는 유틸리티를 활용한다.

호크아이는 WebBrowserPassView와 Mail Pass View를 직접 실행하지 않고 정상 프로그램인 vbc.exe를 실행해 여기에 해당 툴들을 인젝션하는 방식으로 실행시킨다.

호크아이는 탈취한 정보를 공격자에게 전달하는 방식으로 3가지를 지원한다. 하나는 에어진트테슬라와 스네이크키로거에서 자주 사용되는 SMTP 즉 이메일을 통한 방식이며, 다른 하나는 FTP를 이용해 파일을 업로드하는 방식, 마지막으로 HTTP를 이용하는 방식이 있다.

분석

정적 분석

SandBox 분석

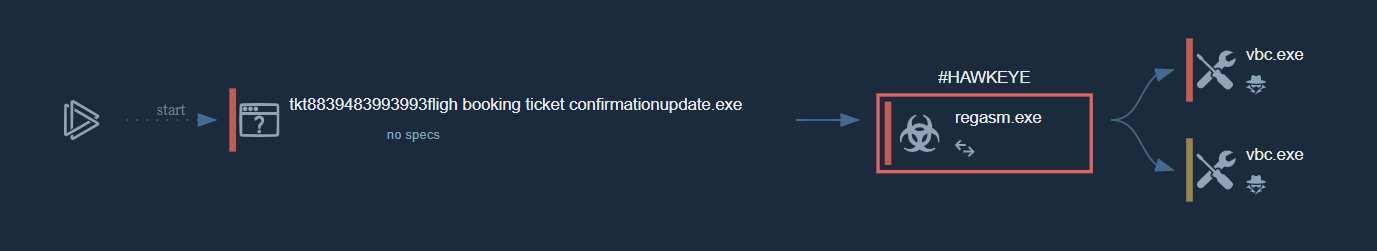

배포된 악성코드의 이름으로 보아 티켓 예약 메일과 관련한 내용으로 배포된 것으로 유추된다.

자식 프로세스인 regasm.exe는 윈도우에 존재하는 프로세스이지만 샌드박스에서 HAWKEYE라고 태그가 되어 있다. 즉, 자식 프로세스를 대상으로 코드 인젝션을 수행할 것이라고 의심할 수 있다.

그리고 이는 또 vbc.exe라는 2개의 자식 프로세스를 실행한다. 이 또한 윈도우에서 제공하는 기본 프로그램으로, 인젝션 당하여 수행되는 것으로 확인할 수 있다.

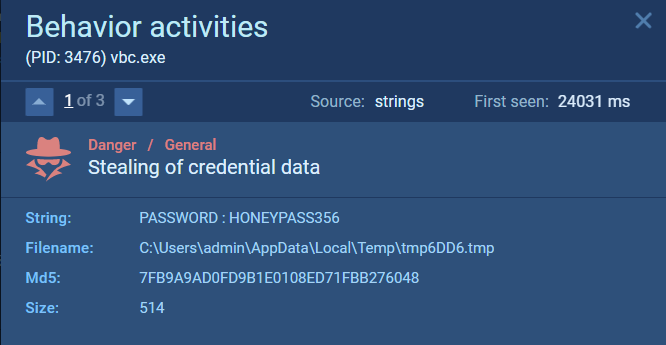

첫번째 vbc.exe

두번째 vbc.exe

두가지 모두 PASSWORD를 훔치고 있다.

그리고 Command Line을 보면 "/stext"를 사용하고 있는 것을 확인할 수 있다. 이는 Nirsoft의 특징 중 하나로, 도구 실행 결과를 파일로 저장할 때 사용하게 된다.

행위분석

Process Mointor를 사용해 분석한다.

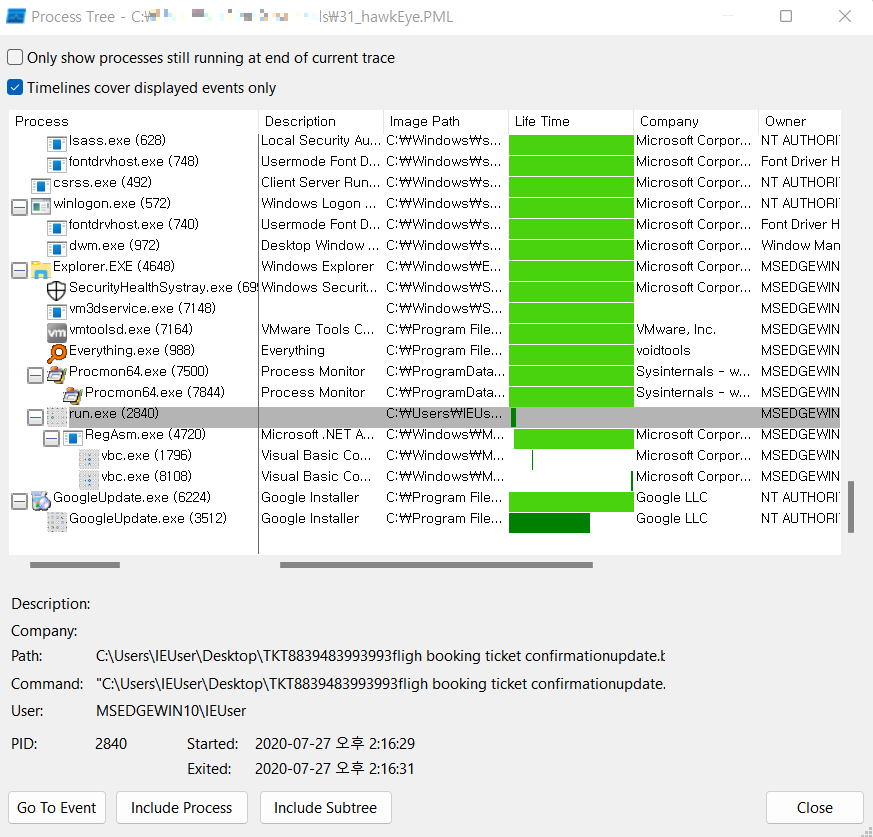

우선 Process Tree를 보면 RegAsm.exe가 있고 아래에 2개의 vbc.exe가 실행된 것을 확인할 수 있다.

2개의 vbc의 command를 확인해보면 "/stext"를 확인할 수 있고 각각 "tmp821E.tmp"와 "tmp7411.tmp"의 이름으로 저장된다.

해당 파일명들로 필터링을 하여 살펴보자.

하단을 보면 "QueryNetworkOpenInformationFile"과 "SetDispositionInformationFile"이 있다.

QueryNetworkOpenInformationFile에서 네트워크 상으로 해당 파일을 전송한 뒤

SetDispositionInformationFile에서 해당 파일이 삭제된 것을 확인할 수 있다.

동적 분석

(추후 업로드 예정)

(아마도...ㅎ)

출처

https://www.ahnlab.com/kr/site/securityinfo/secunews/secuNewsView.do?seq=30198

'Study' 카테고리의 다른 글

| DevOps & CI/CD (0) | 2023.01.05 |

|---|---|

| Zero Trust(제로 트러스트) (0) | 2023.01.03 |

| [AI]2022.04.15 AI 기술 설명회 - 생성모델 기술동향(주재걸 교수) (0) | 2022.04.27 |

| [AI]2022.04.15 AI 기술 설명회 - 설명가능 인공지능 기술동향(최재식 교수) (0) | 2022.04.26 |

| [AI]정리 (0) | 2021.02.07 |